IDA(Interactive Disassembler,交互式反汇编器)是一款世界领先的逆向工程工具,广泛应用于软件分析、漏洞研究及恶意软件检测等领域。它支持多种处理器架构的二进制文件反汇编,包括x86、ARM、MIPS等,并能够处理Windows、Linux、Mac OS等多种操作系统平台上的可执行文件。IDA不仅提供基本的反汇编功能,还具备强大的脚本编写能力以及插件扩展机制,允许用户根据需要定制化其工作流程。通过图形界面和交互式的探索方式,IDA帮助安全专家深入理解程序逻辑,揭示隐藏在代码中的秘密。其高度可视化的交叉引用图和函数调用关系图使得复杂软件结构变得易于解析,是进行高级软件分析不可或缺的利器。尽管学习曲线较陡峭,但IDA凭借其深度功能成为逆向工程师的重要伙伴。

IDA反编译工具功能特点:

多平台与多架构支持:IDA支持多种操作系统平台(如Windows、Linux、macOS)和处理器架构(包括x86, x64, ARM, MIPS等),使得它成为跨平台逆向工程的首选工具。

反汇编与反编译:除了基本的反汇编功能外,IDA还提供了反编译插件(如Hex-Rays Decompiler),可以将机器码转换为高级语言代码(如C语言),极大提高了代码的可读性和分析效率。

交互式探索:用户可以通过图形界面直观地浏览程序结构,使用交叉引用图和流程图来理解函数调用关系及控制流,有助于深入挖掘程序逻辑。

丰富的插件生态系统:IDA拥有一个活跃的社区和大量的第三方插件,这些插件可以扩展其基础功能,比如增强自动化分析能力或添加特定类型的文件格式支持。

脚本编写支持:通过内置的IDC脚本语言或Python API,用户能够编写自定义脚本来实现自动化任务,简化重复性工作并提高工作效率。

强大的调试功能:IDA集成了调试器,允许直接在反汇编环境中对目标程序进行动态分析,这对于追踪运行时行为特别有用。

数据类型识别与恢复:IDA可以自动识别并显示程序中的数据结构、函数原型和其他高级特性,帮助分析师更好地理解原始代码意图。

导出与报告生成:支持将分析结果导出为各种格式,便于分享和进一步处理;同时也能生成详细的分析报告。

高度可定制化:无论是界面布局还是具体的功能配置,IDA都提供了高度的自定义选项,以适应不同用户的偏好和需求。

IDA反编译工具特色:

1、图表视图

在图表视图中,当前函数表示为与边连接在一起的节点集合。节点表示基本块,边表示它们之间的代码交叉引用。

只有代码项在图表视图中可见,数据项被隐藏。要显示它们,请按Space键切换到文本模式。图表视图可用于属于函数的指令。如果当前项目无法以图形模式显示,IDA会自动切换到文本模式。它还会显示警告,我们建议您在熟悉该概念后立即隐藏它。

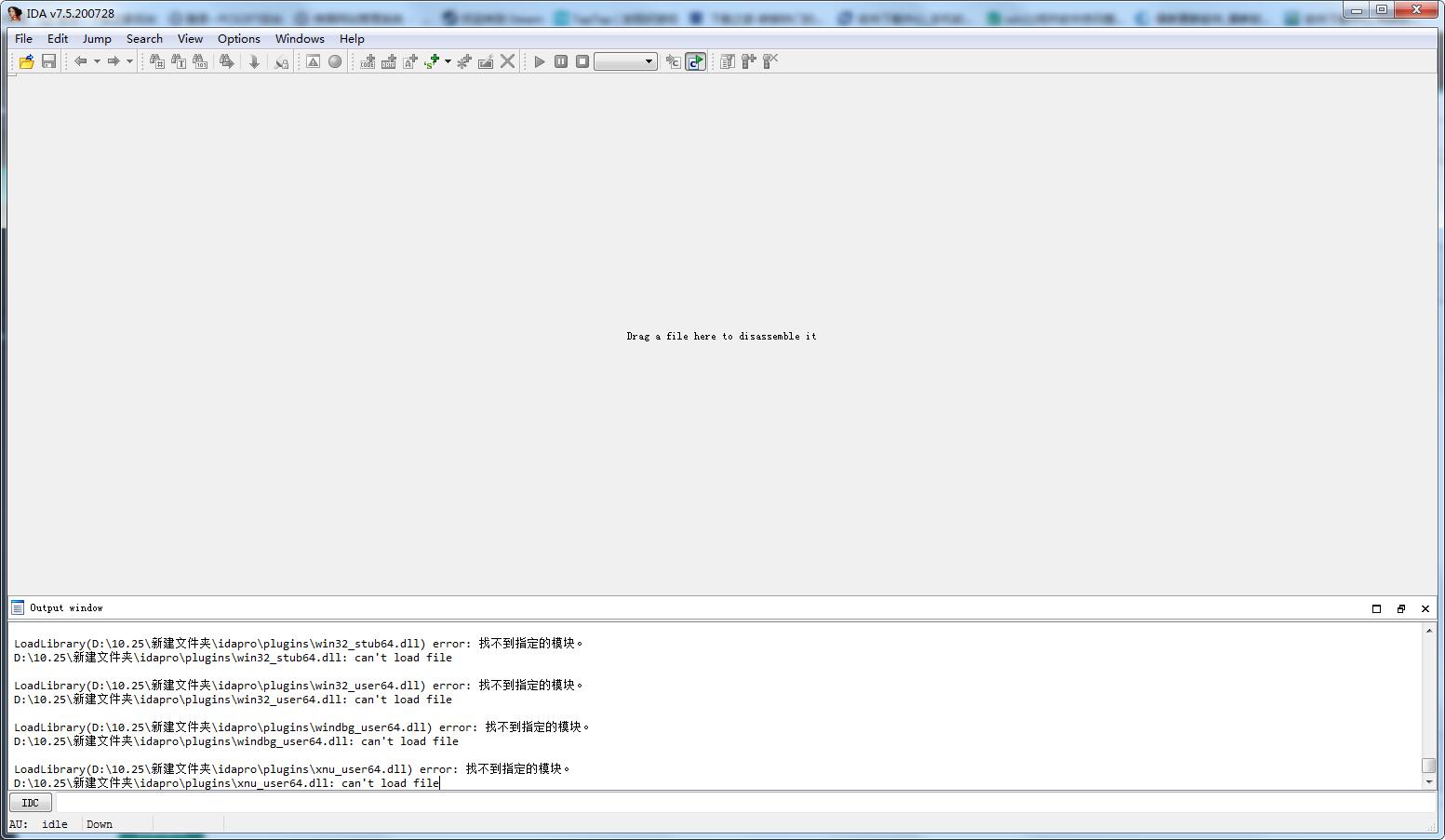

2、消息窗口

IDA在开始时打开一个特殊的不可关闭的窗口。该窗口称为“消息窗口”。在此窗口中,您可以看到各种IDA消息。

如果消息窗口隐藏在其他窗口后面,您将看不到IDA消息。

3、堆栈变量窗口

动作名称:OpenStackVariables

此命令打开当前函数的堆栈变量窗口。

堆栈变量在内部表示为结构。该结构由两部分组成:局部变量和函数参数。

您可以在此处修改堆栈变量定义:添加/删除/定义堆栈变量,为它们输入注释。

此窗口中可能有两个特殊字段:“r”和“s”。它们表示函数返回地址和已保存寄存器的大小(以字节为单位)。您无法直接修改它们。要更改它们,请使用edit function命令。

行前缀的偏移表示来自帧指针寄存器(BP)的偏移。窗口左下角的窗口指示器显示堆栈指针的偏移量。

要创建或删除堆栈变量,请使用数据定义命令(data,strlit,array,undefine,Rename)。您也可以定义常规或可重复的注释。

通过将操作数转换为堆栈变量,可以在程序中使用定义的堆栈变量。

4、功能窗口

动作名称:OpenFunctions

显示程序中所有功能的列表。您可以使用列表查看器命令添加,删除,修改功能。

IDA反编译工具使用教程:

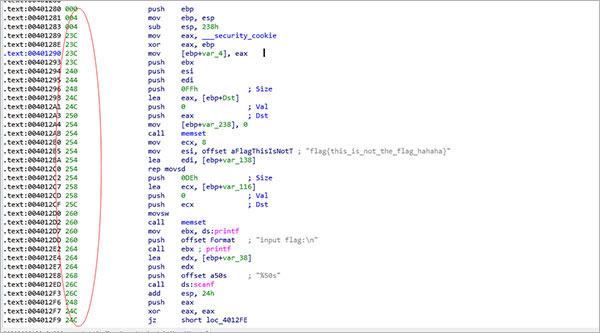

1、打开ida,打开一个文件,我用的是安恒月赛的一个文件,出现;

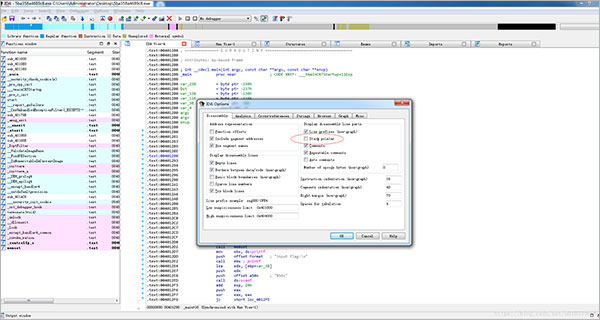

2、首先打开option-general;

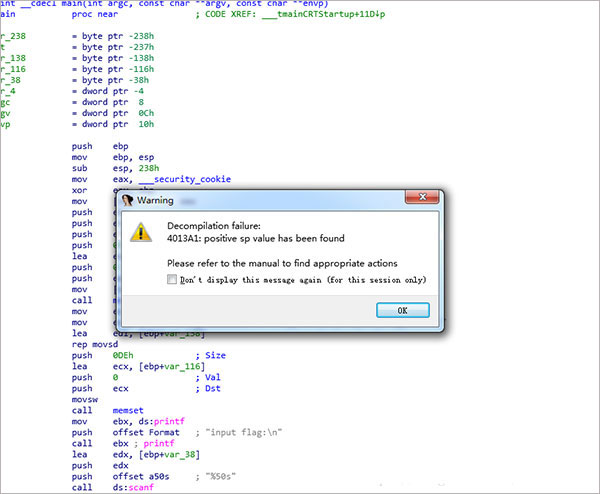

3、option在上面的一系列菜单中,选中stack pointer,就是我画红圈的地方,勾选,然后确定;

4、你会发觉代码段多了一系列东西,这就是栈指针,他告诉我们栈的高度,而postive sp value has been found ,会出现,是因为有负的栈指针;

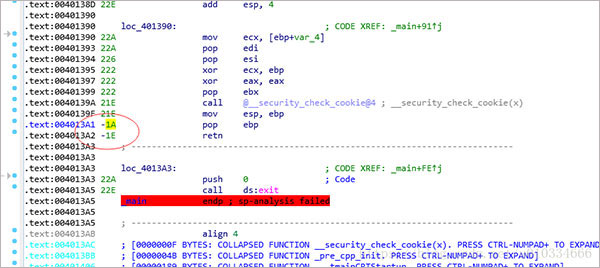

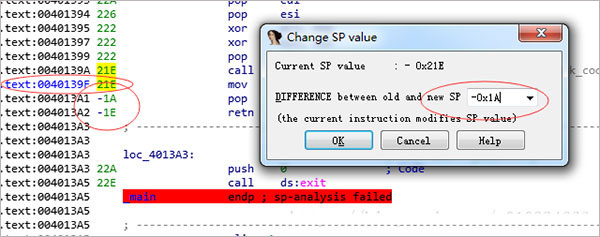

5、红圈所示,而我们修改呢,只需在出现负数的那个地方的上一行,按alt+k,调整成跟这个数一摸一样的值就可以了

6、如图所示,然后确定,然后按F5便可以变成伪代码进行查看了。